Какие плагины спалят твой антидетект

Блог » Какие плагины спалят твой антидетект

Можно использовать лучший в мире антидетект, грамотно настроить цифровой отпечаток и все равно 🔎 антифрод-системы вас спалят. Почему так происходит? Все просто — существуют 🧩 браузерные плагины, которые могут вас сдеанонить. Что это за расширения и как ими пользоваться без ущерба анонимности — рассказываем ниже.

VPN-расширения

Использование 🔗 прокси, а не ВПН в антидетект-браузере — основа основ. Но на всякий случай стоит напомнить, почему никогда нельзя пользоваться VPN-сервисами через антидетект.

Конечно, для многих антифрод-систем Virtual Private Network не является триггером, так как его используют и многие добросовестные пользователи. Однако через VPN утекает информация о реальном IP и 🌏 местоположении пользователя.

![]()

Все антифрод-системы видят именно реальную временную зону и языковой набор, а не то, что показывает ВПН. При использовании ВПН все ключевые данные «протекают» сквозь него и поэтому антифрод быстро определяет, что все браузеры использует один человек.

Криптовалютные кошельки

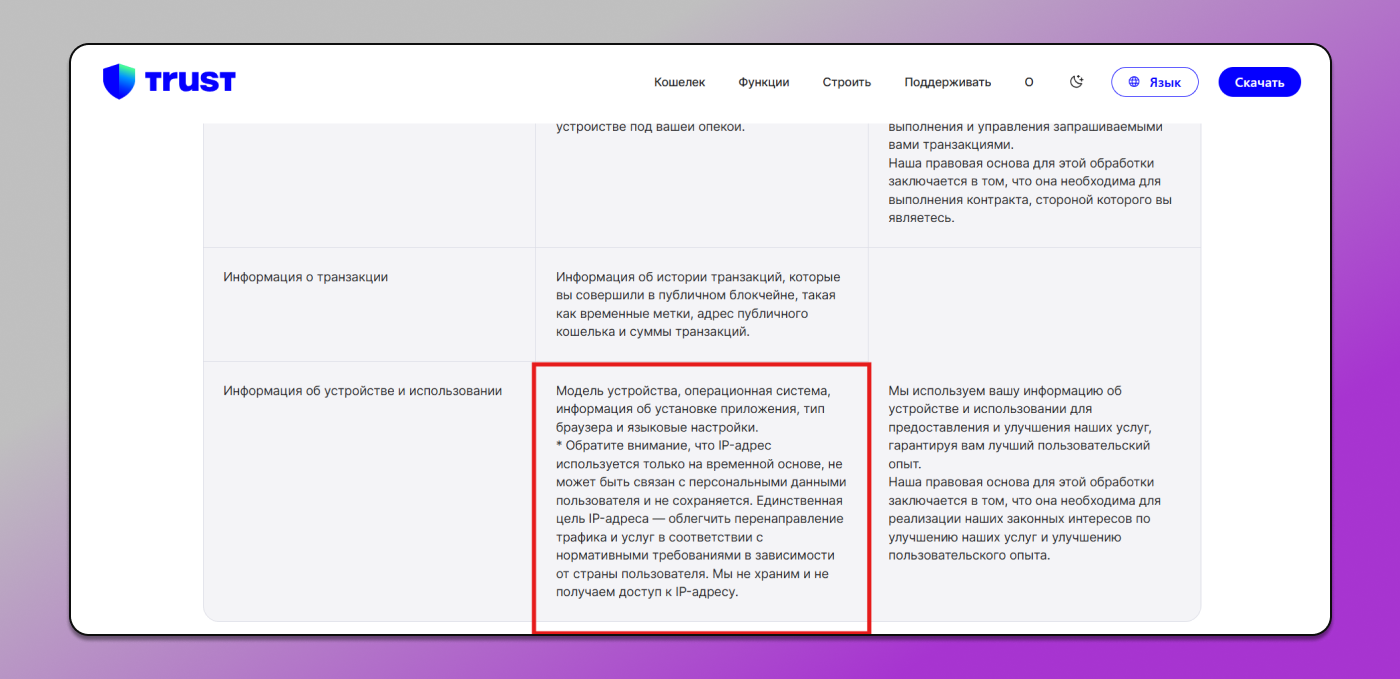

Сюда входят 💲 Metamask, Trust Wallet, Phantom и прочие расширения для доступа к счетам в крипте. Плагины криптовалютных кошельков считывают следующие данные:

- IP-адрес и гео;

- Часовой пояс;

- Системные настройки (OS, deviceMemory, hardwareConcurrency);

- Состояние WebGL, Canvas, AudioContext;

- Поведение на уровне интерфейса (подписи, авторизация, адреса кошельков);

- Локальное окружение и историю вызовов (например, какие сайты запрашивали доступ к кошельку).

Пример данных, которые собирает Trust Wallet.

Соответственно при логине на криптоплатформах кошелек передает сайту window.ethereum.address — специальное свойство кошелька, которое сайт использует в операциях с ним.

Наиболее 🎦 частый сценарий деанона таков:

- Запускается браузерный профиль, в котором установлен плагин кошелька;

- Плагин подключается к dApp (допустим, OpenSea или Uniswap);

- Пользователь авторизуется в кошельке с помощью логин-пароля или seed-фразы;

- Расширение сохраняет системный fingerprint, IP-адрес, а также публичный адрес кошелька, проводимую в нем активность.

Теперь если авторизовать этот же кошелек в другом браузерном профиле, то сайт dApps быстро поймет, что один и тот же кошелек использовался в двух «разных» окружениях. Потому что fingerprint разный, IP (а иногда и гео) разные, зато window.ethereum.address — одинаков. Антифрод считывает такие аномалии и из-за них ограничивает, а то и вовсе ❌ блокирует пользователя. И никакой антидетект не подменит window.ethereum.address, чтобы избежать детектинга.

Grammarly

Это плагин на основе ИИ для ✍ проверки правописания, а также для генерации текста.

Казалось бы, полезная вещь! Каким образом она может вас спалить? Grammarly встроен в некоторые сайты через SDK или через партнерскую интеграцию. Например, его активно используют Shopify, eBay, Amazon и некоторые другие крупные платформы.

Grammarly 🙋♂️ считывает поведение пользователя, язык, скорость печати, набор раскладок клавиатуры и гео. Собирает плагин и другие данные:

- ОС устройства;

- языковое меню;

- часово й пояс;

- разрешение экрана.

Здесь деанон может произойти двумя способами.

- Конфликт данных. Антидетект показывает трекерам сайта одни значения фингерпринт, а Grammarly (если вы авторизуетесь в аккаунте, который ранее использовали) отправляет другие. Например, гео по IP — 🇺🇿 Tashkent, Uzbekistan, язык системы — 🇷🇺 ru-ru, а антидетект показывает, что ваше гео — 🇵🇱 Warszawa, Polska, а язык системы — polski. Такое несоответствие привлекает внимание к вашему аккаунту и в лучшем случае просто вызовет дополнительные проверки.

- Сопоставление времени появления в нескольких браузерных профилях. Если Grammarly видит, что пользователь с 👯 одинаковыми поведенческими характеристиками одновременно появляется в нескольких браузерных профилях, он может передать эту информацию сайту.

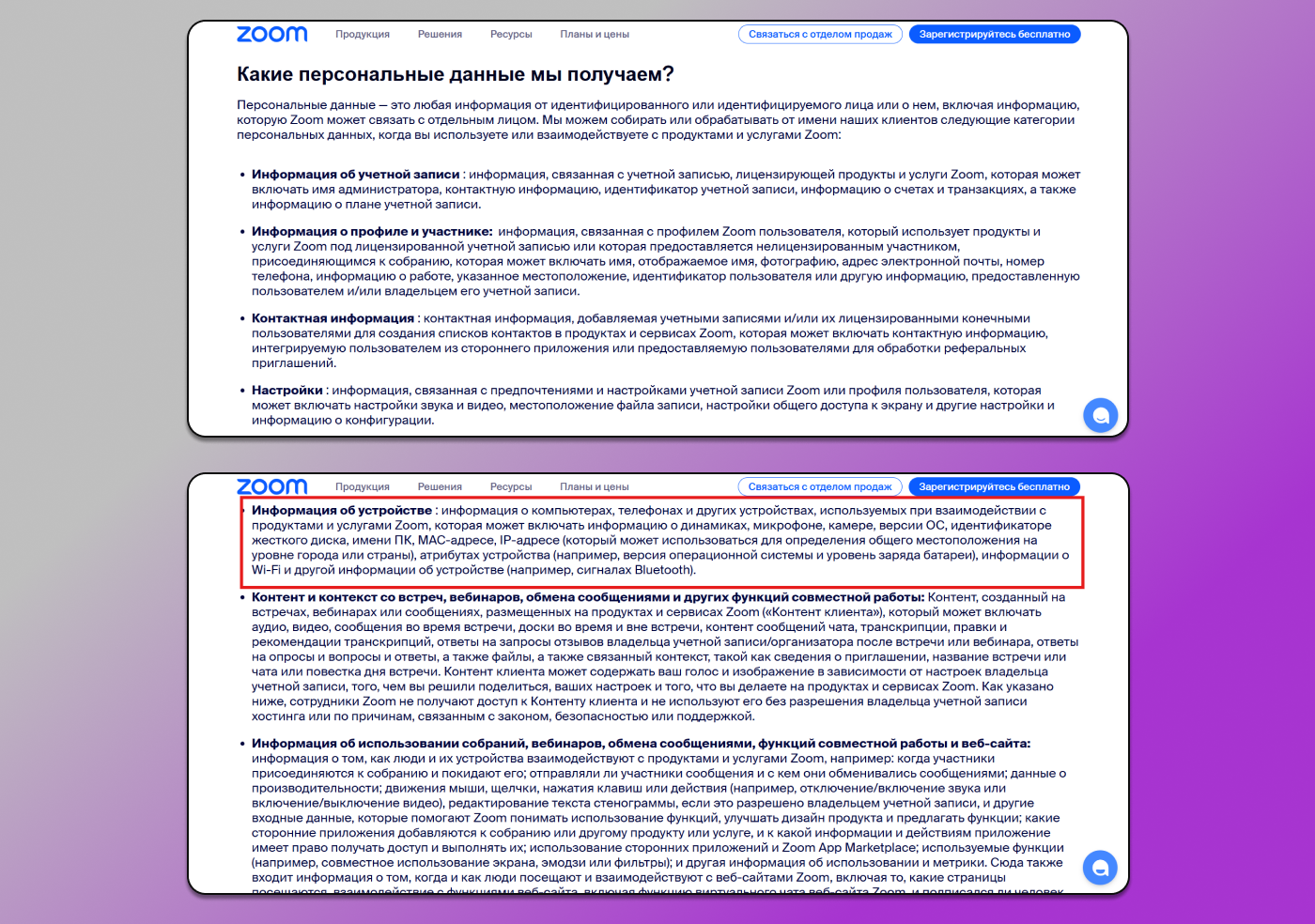

Loom, Zoom, Notion Web Clipper

Все эти плагины заточены на 📹 запись видео либо с веб-камеры (для видеоконференций), либо с экрана (например, чтобы проводить видеозапись пользовательских действий).

Также эти расширения требуют реального доступа к устройству и ОС. То есть, они используют не только браузерные функции, но и получают доступ к системным данным — экрану, камере, файловой системе, буферу обмена и т.д. Это позволяет им «видеть» настоящую ОС и железо, даже если браузер замаскирован антидетектом.

Данные, которые собирает плагин Zoom.

Даже пользуясь антидетектом, вы даете этим расширениям ⚙️ доступ к реальным параметрам вашего устройства, которые могут не совпадать с тем, что показывает антидетект. Например, для антифрода служит триггером «у пользователя один Canvas/WebGL, но дисплей показывает иное разрешение».

Некоторые расширения для записи видео с экрана (например, Notion Web Clipper) еще и получают доступ к буферу обмена и даже могут обращаться к файловой системе. А это прямой путь к деанону, ведь несмотря на разные браузерные профили устройство одно и то же.

Все это 🚨 очевидный сигнал: «один и тот же человек использует устройство с разными экранами, языками и fingerprints. Значит, мультиаккаунтинг». И все бы ничего, если бы эти расширения не отправляли часть данных сторонним сайтам. Например, Loom позволяет вставлять видео с аналитикой в сторонние сайты, а Telemetry ID передается как часть iframe-загрузки или API-запроса. Zoom SDK может быть встроен в другие сайты (например, в корпоративные порталы), и часть телеметрии передается владельцу сайта.

Если пользователь авторизован в расширении (например, Zoom или Notion), а потом переходит на другой сайт, где есть встроенный SDK — сайт может определить, что это тот же пользователь, даже в другом браузере.

Арбитражные плагины (Ads Trust, Meta Pixel Helper, Ad Library Cloud и многие другие)

Конечно, никакие реальные данные о вашем устройстве они никому не отправляют. Да и не вступают в конфликт с какими-либо параметрами фингерпринт. Однако антифрод системы научились их распознавать как 🛠 ключевые инструменты фродеров. Особенно это касается расширений, которые помогают арбитражникам в работе с Facebook, Tik Tok и Google.

Также это касается расширений, помогающих фродерам в работе с маркетплейсами и вилочникам — с беттинг-платформами.

И если антифрод заметит сходство вашего поведения в разных браузерных профилях, наличие этих расширений лишь усилит подозрение системы.

Блокировщики рекламы (Adblock, uBlock Origin и прочие)

Блокировщики рекламы вмешиваются в загрузку скриптов, DOM и поведение браузера. Это не является проблемой, но если в вашем фингерпринт уже есть некоторые несоответствия, то использование блокировщика их усилит. Такое несоответствие может насторожить антифрод-систему.

Например, если антифрод видит несоответствие между видеокартой, версией ОС и скоростью прогрузки видео, это может быть списано на особенности устройства. Но блокировка скриптов аналитики в сочетании с другими несоответствиями будет триггером для систем противодействия накруткам.

Как быть и что делать?

Советы по сохранению анонимности естественным образом проистекают из того, что сказано выше.

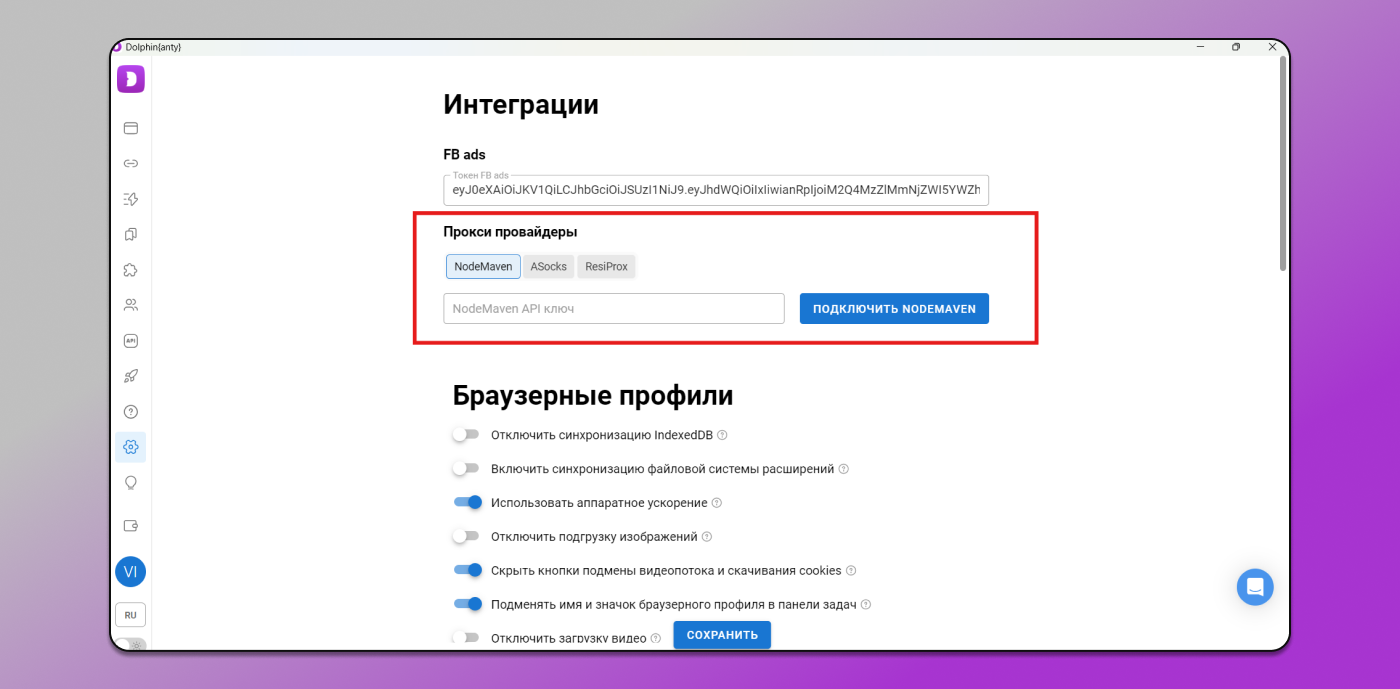

☝️ ВПН — не использовать вообще. Можно установить в некоторые браузерные профили «для вида» (чтобы в большей степени быть схожим с большинством пользователей). Но никогда не надо его включать — нужно использовать только рекомендованные прокси. В некоторых антидетектах (например, в 🚀 Dolphn Anty) есть отдельный раздел с прокси, которые идеально подойдут именно для этого мультилогин-браузера.

✌️ Криптокошельки, Grammarly, Zoom и прочие расширения, имеющие доступ к параметрам устройства — не использовать в профилях антидетекта. По возможности от них лучше вообще отказаться и использовать на устройствах, с которых вы не производите мультиаккаунтинг. Но если такой возможности нет, логиньтесь в этих сервисах только через рабочий браузерный профиль — не антидетект.

🙌 Арбитражные плагины и блокировщики рекламы — добавляйте не сразу. После логина в той или иной учетной записи, дайте аккаунту сначала «привыкнуть» в браузеру. Через некоторое время можно добавить расширение.

Следуя всем этим правилам, вы существенно снизите риск быстрого деанона и продлите жизнь мультиаккаунтам.